Lecture# 14

Feb.15, 2011

Web 2.0

Web 2.0 vs Traditional Web

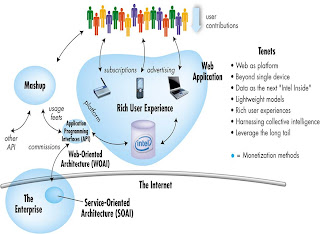

: หน้าเวบเพจที่มาอยู่ด้วยกันจากทั่วโลก ออกมาตั้งแต่ปี 2004 โดยบิล โอ ไรล์ลี่ ซึ่งเป็นอินเตอร์เน็ตที่สร้างขึ้นมาเพื่อแลกเปลี่ยน ไม่ใช่การเน้นการขายของเฉพาะแต่ละบริษัท (เดิมเป็นเน้นการขายของ เช่น E-commerce ที่ใส่ไปหน้าชื่อบริษัท) เป็นการเปลี่ยนอำนาจการต่อรองไปอยู่ที่ผู้บริโภคมากกว่าแล้ว

เมื่อเทียบกับของเดิมแล้วเรื่องที่เปลี่ยนคือ เน้นไปที่ผู้บริโภคหรือผู้ใช้อินเตอร์เน็ตเอง เช่น การเข้าไปใช้และแบ่งปันที่ Wikipedia สามารถเปลี่ยนแปลงโดยผู้ใช้ตอนไหนก็ได้ หรือการขายข่าวผ่านอินเตอร์เน็ต เช่น I-Tune เน้นที่การขาย Content/ กระแสผ่านสื่อที่บริโภคทุกทาง (ไม่ได้เน้นที่การขาย Product อีกแล้ว) นอกจากนี้คือสามารถใช้ในองค์กรให้การดำเนินงานดีมากขึ้น เช่น การใช้ในการทำการตลาด การติดต่อถึงลูกค้าหรือระหว่างผู้ใช้เองภายในองค์กร เป็นการเปลี่ยนแปลงการส่งสารระหว่างกันเป็นผ่าน Social Network เช่น การสร้าง Blog ที่เกิดขึ้นจำนวนมากในปัจจุบัน การเกิดขึ้นของ Spam Blog/ Comment ที่เกิดขึ้นโดยอัตโนมัติ บางครั้งเกิดจากการวางระบบหรือหุ่นยนต์ที่ส่งเสริมการขายสินค้าหรือการทำการตลาดแบบใหม่

Web 2.0 Characteristics

• Ability to tap into user intelligence เช่น Amazon ที่สามารถเข้าไปดูความเห็นจากผู้ที่ใช้งานจริง เป็นการ Review ที่เกิดจากแรงบันดาลใจจริง เป็นเสมือนการสร้างอำนาจของผู้บริโภคในการกำหนดทิศทางของสินค้าได้

• Data available in new or never-intended ways เป็นการสร้างช่องทางการเข้าถึงหรือการสร้างกระแสใหม่ในกลุ่มลูกค้าเดิมหรือกลุ่มลูกค้าใหม่

• Rich interactive, user-friendly interface เช่น Interface ที่ง่ายมากยิ่งขึ้น ทำให้สามารถติดต่อระหว่างกันได้มากขึ้น ประกอบกับเป็นยุคที่ความรู้พร้อมมากยิ่งขึ้น

• Minimal programming knowledge required เป็นช่องทางในการรวบรวมความรู้ความเห็นเพื่อสร้างสินค้าใหม่หรือเตรียมออกสินค้าใหม่

• Perpetual beta or work-in-progress state making prototype opportunities rapid

• Major emphasis on social networks เช่น Facebook

• Global spreading of innovative Web sites แหล่งเวบไซต์ที่ส่งสร้างการสร้างกระแสจากแนวคิดใหม่มากยิ่งขึ้น

เช่น Social Bookmark Website เป็นเสมือน Community Network ที่แบ่งปันเรื่องที่แต่ละคนสนใจขึ้นมา ให้มาแบ่งปันกันและโหวตระหว่างกัน เป็นการช่วยกันหามาจากผู้ใช้งานทั่วโลก

ซึ่งเน้นที่ผู้ใช้งานเป็นคนสร้างสื่อขึ้นมาเอง ทำให้ข้อมูลที่ได้ค่อนข้าง Real-time เป็นการเพิ่มช่องทางการสร้างสื่อขึ้นมาจากที่เป็นองค์กรหรือสื่อมวลชน มาเป็นผู้ใช้งานจริง อาจไม่ใช่ทั้งหมดแต่ก็มากยิ่งขึ้น เช่น หนังสือที่รวบรวมมาจากบทความหรือ Quote ที่อยู่บนเวบไซต์ส่วนตัว

Element of Interaction in a Virtual Community

· Communication เช่น Board Chatroom Magazine on website (E-Magazine) เมื่อปี 2008 โอบามาสามารถสร้างกระแสการเลือกตั้งจาก Social media เพื่อดึงดูดคนรุ่นใหม่ให้ออกมาเลือกตั้งมากยิ่งขึ้น

· Information เป็นการสื่อสารข้อมูลที่จำเป็นผ่านสื่อในรูปแบบใหม่มากยิ่งขึ้นแทนที่จะเป็นแค่บนหน้ากระดาษ

· EC Element เน้นที่นำมาสร้างยอดขายหรือช่องทางในการค้าใหม่ เช่น ประมูลออนไลน์ การแลกเปลี่ยนของทางออนไลน์ เช่น เวบไซต์ iVillage ในสหรัฐฯที่ผู้หญิงใช้เป็นช่องทางในการแลกเปลี่ยนของกัน Linked-in เป็นสื่อระหว่างองค์กร (มักใช้ในทางธุรกิจมากกว่า) เช่น ใช้ในการหาแรงงาน Flickr สำหรับการอัพโหลดรูปภาพมีทั้งฟรีและหากต้องการคุณภาพที่สูงมากยิ่งขึ้นจะต้องจ่ายเงินเพิ่มเติม; เป็นการสร้างรูปแบบธุรกิจแบบใหม่

Issues For Social Network Services

• Lack of privacy controls ขาดความเป็นส่วนตัว เช่น ปัจจุบันฝ่าย HR หาข้อมูลส่วนตัวจาก Facebook

• Inappropriate language translations among countries แปลงภาษาจากที่เป็นอยู่มากยิ่งขึ้น เช่น ชิมิ

• Fierce competition for users การแข่งขันกันระหว่างผู้สร้าง เช่น การด่าระหว่างกันหรือการสร้างกระแสของดารา

• Prey to illegal activities กิจกรรมที่ค่อนข้างผิดกฎหมาย เช่น การแกล้งกัน การซื้อขายแลกเปลี่ยนของผิดกฎหมาย

• Cultural objections may become volatile

Enterprise Social Networks Characteristics and Enterprise Social Network Interfaces

: ส่งเสริมให้คนในองค์กรสื่อสารและแบ่งปันข้อมูลระหว่างกันเอง ภายใต้ Social Network ที่ออกแบบและพัฒนาโดยองค์กรโดยเฉพาะ เน้นที่ส่งเสริมให้เกิดแนวความคิดในการทำงานที่เป็นประโยชน์ต่อองค์กรโดยรวมมากยิ่งขึ้น ผลคือได้มีการสื่อสารและติดต่อระหว่างกันมากยิ่งขึ้นจนกลายเป็นการสร้าง Knowledge Management

Retailers Benefit from Online Communities

: เป็นการสร้างประโยชน์ความเห็นจากผู้ที่ใช้งานจริง ไม่ต้องเก็บข้อมูลลักษณะหว่านแห่อีก สามารถเน้นไปที่ผู้ที่สนใจจะซื้อหรือทำธุรกิจจริงมากกว่า หรือการสร้าง Viral marketing เช่น BurgerKing ที่ทำโฆษณาผ่านการทำคลิปอาจารย์โมโห เพื่อสร้างกระแสของสินค้าใหม่และโปโมชั่นใหม่ เพื่อสร้างรายได้มากยิ่งขึ้น

YouTube is a Steal!

: สามารถสร้างรายได้ขององค์กรได้ หรือเป็นการส่งเสริมการขาย เช่น การนำเสนอสินค้าใหม่ การสอนวิธีการใช้งาน การโฆษณาเพลงจากประเทศเกาหลี

การรวม Application กับเครื่องมืออื่นที่ทำให้ผู้ใช้สะดวกมากขึ้น เช่น Google Map นอกจากบอกสถานที่สามารถบอกแหล่งเชื่อมต่อได้อีก เป็นต้น

Kurzweil’s Law of Accelerating Returns

: อธิบายว่าในอนาคตเทคโนโลยีจะพัฒนามาก

Robotics

: เริ่มมีบทบาทมากยิ่งขึ้น โดยเฉพาะในเรื่องที่สร้างความสะดวกสบายมากยิ่งขึ้น ลดแรงงานจากคนให้มากที่สุด เช่น กระทรวงกลาโหมของสหรัฐฯ มีงบประมาณที่ใช้ในการวิจัยและพัฒนาจำนวนมาก โดยมุ่งเน้นที่เทคโนโลยี

Quantum Leaps Driven by IT

: ในช่วงปี 1990 มีการเติบโตของเทคโนโลยีและอินเตอร์เน็ตค่อนข้างมาก ต่อมาเป็นการพัฒนาเนื้อหาบนอินเตอร์เน็ตจากผู้ใช้จริงมากขึ้น เน้นที่การมีส่วนร่วมมากยิ่งขึ้น

Telemedicine & Telehealth

: เน้นที่ประโยชน์ให้ผู้ใช้สามารถดูแลและรักษาสุขภาพได้ด้วยตนเอง เช่น Application ในการวัดการเต้นของหัวใจเพื่อส่งเสริมการรักษาสุขภาพ เนื่องจากเชื่อว่าเป็นเทคโนโลยีใหม่ที่จะมาในอนาคตทั้งของประเทศไทยและโลก เสมือนการรักษาที่ต้นเหตุของปัญหาสุขภาพตามความนิยมของคนรุ่นใหม่

Mobile Technology in Medicine

: เป็นกระแสที่มาแรงมากในประเทศไทย เช่น กระแสการสร้าง Medical Hub เพื่อรองรับคนไข้ที่เป็นชาวต่างชาติจำนวนมากต้องสร้างระบบรองรับการส่งข้อมูลคนไข้จากต่างประเทศมากยิ่งขึ้น เป็น Medical record& reference

Urban Planning with Wireless Sensor Networks

: เป็นการวางระบบการเดินสายไฟภายในบ้าน ปัจจุบันเน้นที่การสร้างระบบการเดินสายไฟหรือเครือข่ายใต้ดินมากขึ้น ซึ่งต้องวางแผนล่วงหน้าเพราะเกี่ยวข้องกับการสร้างบ้านหรืออาคารทั้งระบบ การใช้ระบบ RFID ในการวางระบบเพื่อรองรับการจอดรถ เป็นการสร้างสภาพแวดล้อมของสังคมเทคโนโลยีโดยเฉพาะในเมืองใหญ่

Offshore Outsourcing

: เช่น Outsource ไปประเทศอินเดีย แต่ยังคงมีประเด็นสำคัญเรื่อง ประเด็นการขโมยข้อมูลส่วนตัว เช่น ข้อมูลทางการเงิน ปัจจุบันมีหนังสือที่แนะนำในการรักษาความปลอดภัยของข้อมูลมากยิ่งขึ้น

Enterprise 2.0 & What It Can Do For You

: ประโยชน์ขององค์กรใช้เพื่อเข้าถึงลูกค้ามากยิ่งขึ้นและหลากหลายช่องทางมากยิ่งขึ้น

Presence, Location & Privacy

: เพื่อความปลอดภัย โดยเฉพาะต่อองค์กร มักส่งเสริมให้ใช้ผ่าน Social Network ขององค์กรเองมากกว่า มักจะมีนโยบายหรือซอฟท์แวร์ห้ามใช้เป็ฯของบริษัทเอง

Green Computing – Enterprises Need To…

: เป็นความพยายามในการใช้ทรัพยากรในองค์กรให้น้อยลง เช่น การสร้าง Server ที่รวมซอฟท์แวร์หรือระบบที่หลากหลายในที่เดียวมากยิ่งขึ้น พยายามใช้เครื่องคอมพิวเตอร์ที่น้อยลง ลดทั้งต้นทุนและค่าใช้จ่ายในการดูลและเปลี่ยนเครื่องใหม่ต่อไป

Global Green Initiatives

: เป็นความพยายามในการสร้างกฎเกณฑ์ทางด้านเทคโนโลยี เช่น การกำหนดต้องทิ้งเทคโนโลยีเก่าทั้งหมด เพื่อสร้างและพัฒนาใหม่ให้ทันตามความต้องการมากยิ่งขึ้น

ประโยชน์ต่อผู้ใช้: ไม่ต้องเสียทรัพยากรและพลังงาน สร้างอารมณ์ในการทำงานได้มากยิ่งขึ้นและไร้แรงกดดันทำให้มีสุขภาพจิตที่ดีมากขึ้น เช่น นโยบายที่เอื้อในการเลี้ยงลูกอ่อน

ประโยชน์ต่อองค์กร: ใช้ทรัพยากรมากยิ่งขึ้น

ประโยชน์ต่อสังคม: ลดการใช้ทรัพยากรส่วนรวม ไม่มีปัญหาจราจรและสิ่งแวดล้อม

Information Overload

: ปัญหาข้อมูลที่มากเกินความต้องการ เกิดผลเสียจากการเชื่อจากข่าวที่ไม่เป็นความจริงหรือข่าวลือ เช่น ราคาหุ้นตก

Information Quality

: ข้อดีที่มีการแจ้งข้อมูลที่เป็ฯ Real-Time และเป็นแรงบัดาลใจในการพัฒนาระบบเพื่อความโปร่งใสขององค์กรจากข่าวลือหรือเหตุการณ์การล้มละลาย หรือเหตุการณ์การทุจริตในองค์กรที่พบได้

Spam

: เช่น E-mail Spam

ทำให้องค์กรเป็นแนวราบมากยิ่งขึ้น ไม่ต้องเน้นที่การสร้าง Expert โดยไม่สามารถสื่อสารได้ เป็นการแบ่งปันข้อมูลได้

สามารถพัฒนาตนเองได้

สร้างสินค้าหรือการดำเนินงานที่ใหม่เพื่อสร้างประสิทธอภาพในการทำงานมากยิ่งขึ้น

สร้างอำนาจและความสามารถในองค์กร เช่น การ Training ผ่านระบบเวบไซต์ แต่ก็เกิดความเสียหายได้ เช่น การสร้างข่าวลือหรือนำข้อมูลไปใช้ในทางที่ไม่ถูกต้อง ปัญหาที่เกิดจากความแตกต่างของโลกจริงและโลกออนไลน์

น.ส. พิมพ์ชนก เกตุสุวรรณ์ 5302110076